Was haben Eisenbahn-Überfälle und Gangster im Wilden Westen mit Cybersicherheit zu tun? Bestsellerautor Marc Goodman hat es dem Digisaurier erklärt – und lenkt damit den Blick auf wichtige Bereiche, in denen wir Anwender uns um mehr Datensicherheit bemühen sollten. In fast noch stärkerem Ausmaß gilt das für Unternehmen. Der Digisaurier hat in einem Special zur Cybersicherheit die Top Twelve der Gefahren und daraus abgeleiteten Verhaltensregeln zusammengefasst.

Quelle des Aufmacherbildes: YouTube / Digisaurier

Lieber Lesen oder lieber gucken? Sie haben die Wahl: Im folgenden Video sehen Sie den rund anderthalbstündigen Mitschnitt unserer Sondersendung zum Thema Cybersicherheit. Wer stattdessen oder zusätzlich lieber liest, erfährt alles Wesentliche im nachfolgenden ausführlichen Artikel.

„Das Internet wendet sich gegen uns. Es wird Zeit, dass wir aufwachen.“

Marc Goodman, Bestsellerautor

Geht es nach Marc Goodman, der in seinem Buch „Global Hack“ auf die Gefahren hinweist, die im Internet lauern, hat ein Überfall auf eine Eisenbahn durch Zugräuber im Wilden Westen tatsächlich viel mit dem Thema Cybersicherheit zu tun: „Ein guter Räuber konnte damals mit seinen Mitteln vielleicht vier oder auch sechs Menschen an einem Tag ausrauben. Er konnte aber sein Geschäftsmodell nicht einfach skalieren.“

Dann aber kam ihm die Technik zu Hilfe, die immer populärer wurde und die anderen Menschen immer häufiger nutzen – in seinem Beispiel die Eisenbahn. Seine These: „Es gibt durch neue Technologien nicht nur einen Nutzen, sondern in der Kriminalität auch immer einen großen Paradigmenwechsel. Man kann mit neuen Technologien nämlich mehr Verbrechen begehen, also das räuberische Geschäftsmodell skalieren.“

Das Internet und vor allem auch das Internet der Dinge skaliert das räuberische Geschäftsmodell.

Kurz mal nachgerechnet: Früher waren die Werkzeuge ein Messer und eine Pistole, der „Ertrag“ vier oder sechs Opfer. Dann überfielen Räuber Züge. Sie konnten plötzlich zweihundert Menschen auf einmal in einem Zug ausrauben. Eine bemerkenswerte „Innovation“ für das Verbrechen. Und jetzt, so Goodman, ermögliche das Internet, kriminelle Geschäftsmodelle sogar exponentiell auszuweiten.

Marc Goodman arbeitete für das FBI und gilt als einer der profiliertesten Experten zu Fragen der Internetsicherheit. Und er war zu Gast beim Fachkongress „Magenta Security 2018“ der Telekom im März. „Da hat er eine Rede gehalten, die uns viele Sorgen und Ängste gemacht hat“, erinnert sich Hannes Rügheimer, IT-Journalist und Digisaurier-Teammitglied. „Zum Beispiel hat er von Menschen berichtet, die Leichen entsorgen wollen und dann dazu Siri fragen.“ Goodman hatte von einem Kriminalfall in den USA erzählt, bei dem ein Student jemanden umgebracht hatte und dann Siri nach Lösungen zur Entsorgung der Leiche fragte. Letztlich überführt werden konnte er, weil diese Sprachanfragen gespeichert waren.

Internet und Geräte: Alles einreißen und neu aufbauen?

Das Fazit von Digisaurier-Chefredaktur Christian Spanik: „Als ich mir den Vortrag angehört habe und nachdem ich sein Buch gelesen habe, hatte ich das Gefühl: Am besten ist, wir reißen alles ab und bauen alles neu.“

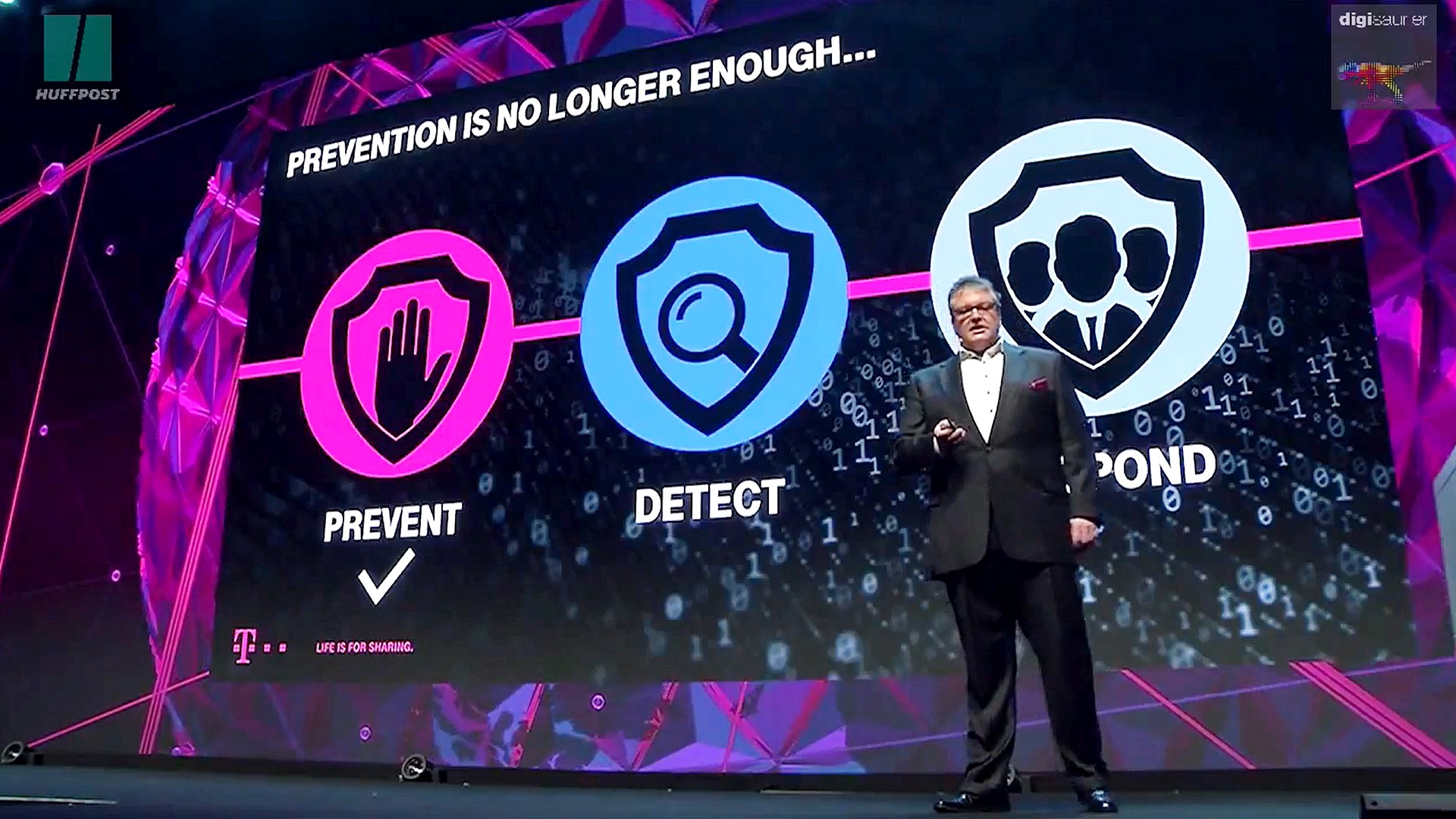

Dirk Backofen, Head of Security, Telekom Deutschland, rät zu einer differenzierten Betrachtungsweise: „Wir haben in Deutschland teilweise noch wirklich antiquierte Technik im Einsatz. Wenn wir die ertüchtigen wollen für das Thema Cybersecurity, auch um neue Arten von Attacken zu bewältigen, dann ist es eher eine Frage der Ökonomie, ob ein Nachrüsten noch Sinn macht.“

Trotzdem müsse nicht alles neu gebaut werden: „Eine gute Kombination aus neuen Lösungen und Updates fürs Alte ist der beste Weg.“ Die Telekom biete speziell für Unternehmen mit ihrem Cyber Defense Center entsprechendes Sicherheitslösungen, wobei auch Privatkunden von den Erkenntnissen der Gefahrenabwehr profitierten. „Zum Beispiel im Bereich Router. Wenn wir feststellen, welche Adressen schadhafte Codes transportieren und verteilen, dann werden Abwehrmechanismen für alle Kunden bereitgestellt.“

Überwachung für Netzwerke – zum Beispiel das private Smart Home

Ein anderes Beispiel ist der Sicherheitsspezialist Bitdefender, der mit seiner „Bitdefender Box“ ein Sicherheits-Gateway für Smart Homes vorgestellt hat. Die Box erkennt Unregelmäßigkeiten im und Angriffe auf das Netzwerk. Kombiniert werden Virenschutz, Machine-Learning-Algorithmen und Intrusion-Detection-Technologien, um die IoT- und alle anderen Geräte besser schützen zu können.

Cybersicherheit: Wissen über die Gefahren ist wichtig

Alles einreißen und neu bauen – eine wahnwitzige Vorstellung, schon wegen der vielen elektronischen Hilfsmittel, die wir täglich nutzen und wohl in den meisten Fällen nicht mehr aufgeben wollen. Umso wichtiger ist es, sich der Gefahren bewusst zu sein, die täglich im Internet lauern, und an diese Dinge nicht zu blauäugig heranzugehen:

Gefahr Nr. 1: Malware

Schadsoftware versucht unerwünschteFunktionen auszuführen – mindestens lästige, meist aber schädliche. Zum Oberbegriff gehören auch Viren, doch „fieser“ sind Ausprägungen wie Ransomware: Trojaner sperren PCs oder Smartphones durch Verschlüsselung, die erst nach Zahlung eines Lösegeldes wieder freigegeben werden. Und ob eine Zahlung wirklich zum versprochenen Entsperrcode führt, ist fraglich.

„Sicherheitsexperten raten dazu, nicht zu zahlen, sondern eher darauf zu setzen, dass Profis doch irgendwie eine Möglichkeit finden, eine Entschlüsselung zu liefern“, erklärt IT-Journalist Hannes Rügheimer. Vorbeugende Maßnahmen für den Fall, dass man Opfer einer Malware wird, sind regelmäßige Backups der wichtigsten Daten. Am besten auf mehreren Festplatten, die auch nicht ständig am Rechner hängen.

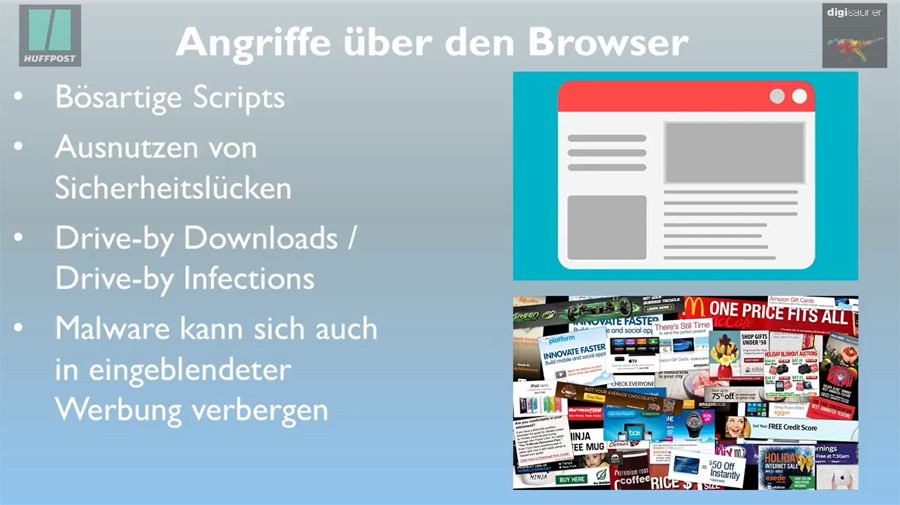

Gefahr Nr. 2: Angriffe über den Browser

Präparierte Webseiten können bösartige Skripte beinhalten, die Sicherheitslücken der Browser ausnutzen. Das heißt: Allein schon durch das Aufrufen einer Webseite kann sich Malware einnisten, zum Beispiel von einer auf der Seite geschalteten Werbeanzeige aus.

Aktuelle Internet-Security-Software sollte diese Angriffe abfangen können. Aber es lohnt sich auch, in den Browser-Einstellungen die Ausführung von Skripten zu unterdrücken. Oft lassen sich auch Erweiterungen installieren, über die man vor dem Aufruf einer unbekannten Seite bequem per Knopfdruck Javascript deaktivieren und danach wieder aktivieren kann.

Gefahr Nr. 3: Aktive Inhalte in Dokumenten

Tatsächlich können sich auch in Word-, Excel- oder PDF-Dateien, sogar in bestimmten Videoformaten Skripte verstecken, die bösartigen Programmcode ausführen. Wenn Sie also eine Datei von jemandem geschickt bekommen, den Sie nicht hinreichend einschätzen können, unbedingt auch hier die Skript-Ausführung unterbinden – oder am besten die Datei gar nicht erst aufrufen.

Zum Sicherheitskonzept der Deutschen Telekom gehört deshalb auch das permanente Scannen nach solchen Schadcode-Inhalten im Netz, damit sie gar nicht erst den Weg auf den Rechner der Empfänger finden.

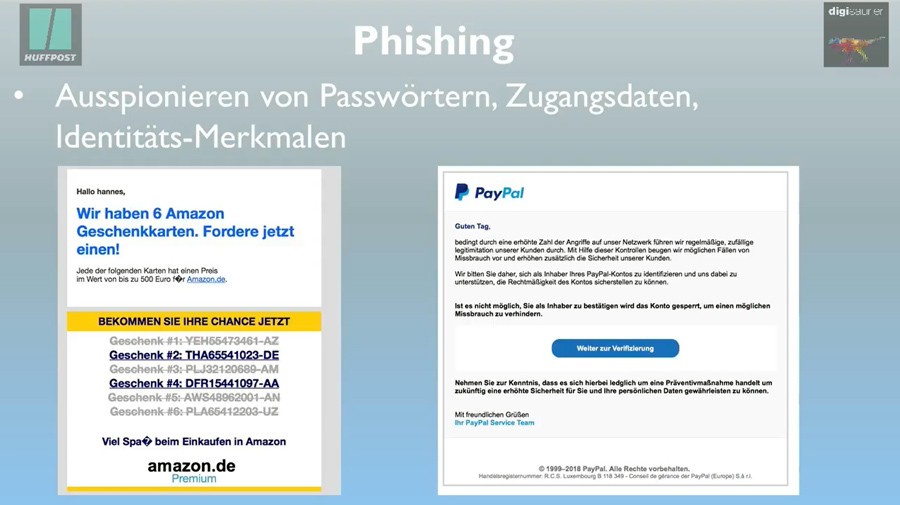

Gefahr Nr. 4: Phishing

Haben Sie schon mal eine E-Mail bekommen, die Ihnen vorgaukelte, von der Deutschen Post, von Amazon, Ebay oder anderen bekannten Firmen zu sein? Unter „Phishing“ versteht man Versuche, über gefälschte Webseiten, E-Mails oder Kurznachrichten an persönliche Daten eines Internet-Benutzers zu gelangen. Das Ziel ist beispielsweise, sein Konto zu plündern oder Bestellungen in seinem Namen auszuführen.

Oft hilft der gesunde Menschenverstand, um solche Versuche zu erkennen – schon wegen der vielen Rechtschreib- und Grammatikfehler ausländischer Spammer. Auch sollten Sie in solchen Mails niemals auf Links klicken. Tipp: Verharren Sie mit der Maus auf einem Link und schauen Sie sich in der unteren Statuszeile Ihres Browsers die URL an – diese wird meist ganz woanders hinführen als zum Server der Deutschen Post oder von Amazon & Co.

Gefahr Nr. 5: Sniffing

Sniffing ermöglicht es, Daten zu erfassen, während sie über ein Netzwerk übertragen werden. Diese Technik wird eigentlich von Netzwerkprofis zur Diagnose von Netzwerkproblemen verwendet. Jedoch können sie böswillige Angreifer auch zur Erfassung unverschlüsselter Daten wie Passwörter und Benutzernamen missbrauchen.

Wenn diese Informationen während der Übertragung erfasst werden, kann der Angreifer Zugang zu einem System oder Netzwerk erhalten. Dagegen lässt sich nicht viel mehr tun, als dass man sein System, den Router und die Sicherheitssoftware stets aktuell halten sollte.

Gefahr Nr. 6: Man-in-the-middle-Attacks…

… werden in Rechnernetzen durch einen Angreifer gestartet, der unbemerkt zwischen den Kommunikationspartnern steht. Indem er so tut, als wäre das jeweilige Gegenüber, kann ein Angreifer zum Beispiel zwischen den Endpunkten verschlüsselten Datenverkehr doch lesen und die enthaltenen Informationen sogar manipulieren.

Um dieses Risiko zu minimieren, sollte man auf HTTPS-verschlüsselte Seiten achten. Beim Online-Banking wird ein zweiter Sicherungskanal eingesetzt, etwa die mobile TAN, die über unabhängige Smartphone-Apps oder – noch besser – über externe Geräte generiert werden. Sprechen Sie dazu mit Ihrer Bank!

Gefahr Nr. 7: Social Engineering

So nennt man zwischenmenschliche Beeinflussungen mit dem Ziel, bei Personen bestimmte Verhaltensweisen hervorzurufen, sie zum Beispiel zur Preisgabe von vertraulichen Informationen, zum Kauf eines Produktes oder zur Freigabe von Finanzmitteln zu bewegen“ – so formuliert es Wikipedia.

Angriffe sind dabei keineswegs immer nur digital und kommen übers Internet, sondern auch ganz klassisch analog – vielleicht über den Paketboten oder das Telefon, wenn zum Beispiel von einer vorgegaukelt „offiziellen“ Sicherheitsabteilung eines Unternehmens aus neue Passwörter vergeben werden, vorher aber natürlich die alten abgefragt werden. „Da muss man wirklich sehr vorsichtig sein“, mahnt Hannes Rügheimer. „Alles, was unglaublich klingt, muss einen stutzig machen. Eine Excel-Datei ‚Gehaltsliste_Vorstand‘ zum Beispiel würde ich nicht anklicken.“

5 Sicherheits-Tipps für Privatanwender und Unternehmen

Es gibt eine Reihe von Sicherheitsvorkehrungen, die Anwender bei jedem Endgerät berücksichtigen sollten. Deshalb wollen wir den von uns vorgestellten sieben Bedrohungen nun auch fünf Tipps für Gegenmaßnahmen gegenüberstellen:

- Nr. 8: Regelmäßige System-Updates – damit bekanntgewordene Schwachstellen und Lücken schnell abgedichtet werden.

- Nr. 9: Malware-Schutz installieren – nicht nur gegen Viren, sondern auch gegen Ransomware und Angriffe aus dem Internet. Komplettpakete der einschlägigen Anbieter decken alle Dienste und Geräte ab.

- Nr. 10: Firewall für das gesamte Heimnetzwerk – nicht nur auf dem einzelnen Computer, sondern auch im Router. Schauen Sie nach, ob er eine solche Funktion enthält und ob sie noch eingeschaltet werden muss!

- Nr. 11: Vorsicht walten lassen – zum Beispiel bei E-Mails, die Sie zu irgendeiner Verhaltensweise auffordern (Phishing?), oder auch bei Dateianhängen.

- Nr. 12: Noch mehr Vorsicht unterwegs – gerade in öffentlichen WLANs oder in Hotel-Netzen. Fragen Sie sich, ob Online-Banking oder Bestellungen in Online-Shops von hier aus wirklich sein müssen oder ob es nicht möglich ist, das auf zu Hause zu verschieben.

Cybersicherheit: Nützliche Links

Der „Sicherheitstacho“ der Telekom zeigt auf einer digitalen Weltkarte die Herkunft der Cyberangriffe, die mehr als 90 Sensoren rund um die Uhr registrieren. Ein Echtzeit-Ticker meldet, welche Ziele sie ins Visier nehmen. Zudem zeigen Statistiken die aktuell häufigsten Angriffsarten und die Standorte der aktivsten Angriffsserver.

Mit dem „Identity Leak Checker“ des Hasso-Plattner-Instituts prüfen Sie, ob Ihre persönlichen Zugangsdaten bereits im Internet veröffentlicht wurden. Per Datenabgleich wird kontrolliert, ob Ihre E-Mail-Adresse in Verbindung mit anderen persönlichen Daten im Internet offengelegt wurde und missbraucht werden könnte.

Deutschland sicher im Netz e.V. ist ein gemeinnütziger Verein mit über 25 Unternehmen, Verbänden und gesellschaftlichen Initiativen, die für Sicherheit im Umgang mit dem Internet sensibilisieren wollen. Praktisch ist zum Beispiel eine App, mit der man seine Passwörter managen und auch neue sichere Passwörter generieren kann.

Auch sehr gut gemacht ist die Seite des Bundesamtes für Sicherheit und Informationstechnik (BSI), die unter anderem sehr gute Ratgeber und Leitfäden zum Download anbietet.

Fazit unseres Specials zur Cybersicherheit

Seien Sie wachsam und beugen Sie vor! Aber lassen Sie sich trotz aller Vorsichtsmaßnahmen den Spaß an der Internetnutzung nicht verderben.