Uaah, aah – böse, böse, böse! Beim Thema Computerviren verfallen User:innen gern in Paranoia. Besonders diejenigen, deren Rechner schon mal befallen waren. Und diejenigen, die nicht so genau wissen, was es mit Viren, Malware, Trojaner und bösartigen Hacks auf sich hat. Dabei sollte man den ersten Programmierern, die sowas codiert haben, eigentlich dankbar sein sollte. Denn die ersten „Hacker“ haben eine Menge Vorarbeit für das geleistet, was wir heute „künstliche Intelligenz“ nennen. Diese Künstler haben auch den Begriff „Virus“ für ihre Erfindung geprägt. Schließlich war ihre Motivation, sich selbst reproduzierenden Code zu schreiben.

Dass sich dann programmierwütige Youngster aufs Thema gestürzt haben und die ganze Sache später in die Hände von Kriminellen gefallen ist, dafür konnten diese Pioniere nichts. Es ist ein bisschen wie bei der Atomspaltung: Die Forscher auf diesem Gebiet hatten zunächst nicht die Atombombe im Sinn, und die negativen Folgen der sogenannten „zivilen Nutzung“ der Kernkraft konnten sie damals nicht abschätzen. Im Gegenteil: Es war John von Neumann, einer dieser überlebensgroßen Geister der Computerei, der schon 1949 postulierte, Computerprogramme könnten sich selbst replizieren – zumindest in der Theorie.

Erst 1961 haben Ingenieure an den Bell Labs die Theorie dann in die Praxis umgesetzt und eine Art Computerspiel namens Darwin in die Welt gesetzt (aus dem zehn Jahre später dann das Konzept der Core Wars entstand). Ziel der Spieler von Darwin war es, einen gegnerischen Virus zu überschreiben und damit final auszulöschen. Es war dann der österreichische IT-Wissenschaftler Veith Risak, der das erste in real existierenden Rechnerumgebungen funktionierende Virus programmierte. Ob er den Science-Fiction-Autor David Gerrold zu seiner Serie über die G.O.D-Maschine inspirierte oder umgekehrt, ist unklar.

Gerrold nannte seinen virtuellen Bösewicht in der Geschichte jedenfalls einen Computervirus und prägte damit diesen Begriff. Funfact am Rande: Dieser fast vergessene Autor und Drehbuchschreiber war auch an der Serie „Raumschiff Enterprise“ beteiligt. Er gilt zudem als Erfinder der bis heute immer wieder auftauchenden Plot-Idee von sich gegenseitig bekämpfenden Computersystemen.

Alle, die bis etwa 1978 mit Computerviren aktiv zu tun hatten, stammten entweder aus der SciFi-Szene oder waren glühenden Fans dieses Genres. So ahnte John Brunner in seiner legendären Geschichte „Der Schockwellenreiter“ die Verbreitung von Viren über ein weltweites Netz, das er so beschrieb, wie das Internet dann wurde, voraus. Und ein gewisser Jürgen Kraus stellte in seiner Diplomarbeit für die Uni Dortmund die These auf, gewissen Programme könnten sich genau wie biologische Viren verhalten.

Als erstes Virus, das nicht zu Forschungszwecken erzeugt wurde, gilt der Elk Cloner, den der damals 15-jährige Rich Skentra 1982 schrieb. Es handelt sich mit einiger Sicherheit um das erste Bootsektorvirus; es befiel Apple-II-Rechner und verbreitete sich über infizierte Disketten.

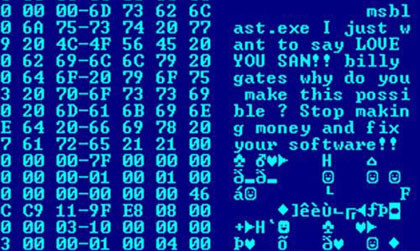

Denn in der Zeit vor den ersten massenhaft und weltweit per Mail und übers WWW verbreiteten Viren, spielten vor allem Raubkopien die mit Abstand wichtigste Rolle bei der Verbreitung von Schadsoftware – dies übrigens der aktuell gültige Sammelbegriff für alle bösen Programme. Warum aber setzten denn Programmierer überhaupt Viren in die digitale Welt? Einfache Antwort: Weil sie’s konnten. Damals waren meisten programmiersüchtige Nerds Urheber von Schadsoftware, und der einzige Zweck ihrer Codes war es, irgendeinen Schaden anzurichten. Besonders beliebt in der Frühzeit der Computerviren waren Programme, die Software löschten oder Betriebssysteme zerstörten.

In den Achtzigerjahren kam für diese Sorte Programmierer in den Nichtfachmedien der Begriff „Hacker“ auf, der aber sachlich überhaupt nicht passte. Hacker nannten sich nämlich Typen, die in entfernte Systeme einbrachen, um Schaden anzurichten oder Daten abzugreifen, also zur Gemeinde der DFÜ-Freaks gehörten. Virenmacher stammten dagegen viel häufiger aus der Gaming- oder der Demo-Szene, in denen gern programmiert wurde um des Programmierens willen und in denen vor allem junge Kodierer um (szeneinternen) Ruhm kämpften.

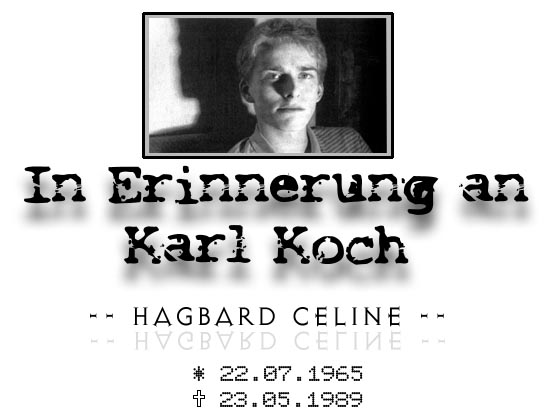

Heute stellt sich die Lage völlig anders dar, denn heutzutage werden Viren aller Art vor allem für kriminelle und militärische Zwecke eingesetzt. Den Weg dorthin haben tatsächlich die Hacker der Neunzigerjahre gelegt, die – wie der legendäre Karl Koch – in fremde Systeme einbrachen, um dort Schaden anzurichten. Die setzten nämlich bei ihren Hacks gern auch auf für das anzugreifende System und den beabsichtigten Schaden maßgeschneiderte Viren ein.

Längst ist von „Cyber Wars“ die Rede, und vor allem Russland und China, aber auch die USA und Geheimdienste anderer Staaten, setzen professionelle Hacker, die in optimal ausgerüsteten Laboren wirken, wie Soldaten ein. Angegriffen werden oft Teile der Infrastruktur (Energie, Verkehr, Kommunikation) angegriffener Staaten. Außerdem schmuggeln diese Cyper-Krieger natürlich auch Viren und Trojaner ein, um „die Feinde“ auszuspähen und vertrauliche Informationen zu beschaffen. Leider war auch hier Karl Koch mit seinem legendären KGB-Hack Vorreiter…

Der kriminelle Cyber-Sektor teilt sich in zwei Bereiche auf: Mafiöse und weltumspannende Organisationen, die es auf staatliche Institutionen und Großkonzerne abgesehen haben, und kleinere Gruppen, die im Wesentlichen Privatpersonen schaden wollen. Während die kleineren Kriminellen vor allem auf Datenklau setzen und gern Kreditkarten- und Bankkonten abräumen, geht es bei den Großhackern zunehmend um Erpressung. Die Opfer werden darüber informiert, dass ihre Systeme so infiziert wurden, dass per Zeitzünder oder Knopfdruck eine Datenkatastrophe ausgelöst werden kann, und aufgefordert, eine oft gewaltige Summe zu zahlen, damit das nicht geschieht.

Verkürzt ausgedrückt haben Angriffe auf Konzerne und Staaten zu einem Boom der Datensicherheitsindustrie geführt – und zu einem Rattenrennen zwischen Schadensabwehrexperten und kriminellen Organisationen. Mit dem Rest von uns, mit Horst und Else Normaluser:in hat das nichts zu tun. Wir Anwender:innen sind seit Jahren vor allem durch das Abhören unserer Daten gefährdet. Dabei spielt eine Sorte Malware die Hauptrolle, die unter dem Namen „Trojaner“ bekannt ist. Dabei handelt es sich um Programme, die heimlich auf den Rechner kommen, sich in den Tiefen des Betriebssystems einnisten und alles abhören, was der:die Nutzer:in an diesem Computer macht – unter anderem das Eingeben von Passwörtern und Geheimnummern.

Wie aber kommt diese Sorte Viren überhaupt aufs Notebook oder den Desktop-PC? Da Datenträger gleich welcher Art zum Datentausch kaum noch eingesetzt werden, sind Mail und Downloads die Scheunentore für digitale Bösewichte. Was im Umkehrschluss bedeutet, dass man sich vor dem Ausspionieren ganz gut schützen kann, indem man bei JEDEM unbekannten Link dreimal überlegt, ob man ihn anklickt oder im Browser eingibt. Zweitens: Dass man Apps und Dateien jeder Art ausschließlich aus SERIÖSEN Quellen zieht und vor JEDEM Download dreimal prüft, ob die Quelle zuverlässig ist.

In ungefähr 99 Prozent der Fälle wird man so den Virenbefall verhindern können. Ganz ohne Virenscanner. Gute Mailprovider nehmen einem einen Teil der Arbeit ab, indem sie schon auf Serverseite mit Virenscannern arbeiten und (fast) nur ungefährliche Mails mit ungefährlichen Anhängen durchlassen. Das reduziert das Risiko deutlich.

Leider sind viele, viele User:innen solche digitalen Legastheniker, dass sie die einfachsten Regeln nicht kennen und nicht befolgen. Beispiel: In einer Mail wird aufgefordert, einen Link im Mailtext zu klicken. Dessen URL sieht vernünftig aus. Setzt man den Mauszeiger darauf, kann man aber in der Infozeile des Mailprogramms die tatsächliche URL ablesen, denn der angegebene Mailtext muss nicht identisch mit der tatsächlichen URL sein. Besondere Vorsicht sollte man inzwischen beim Download von Bildern, Videoschnipseln und Musikdateien walten lassen, denn immer öfter infizieren kriminelle mehr nur durch Apps, sondern Dateien jeder Art. Auch hier gilt: Ladet nur aus zuverlässigen Quellen herunter.

Und dann sind da natürlich noch die vielen guten und bewährten Virenscanner, mit denen man ein System auf Virenbefall checken kann. Der Verfasser dieses Artikels beherzigt schon seit ewigen Zeiten die beschriebenen Verhaltensregeln und nutzt seit der Installation von Windows 10 vor einigen Jahren keinen Virenscanner mehr. Kürzlich hat er dann in Vorbereitung dieses Artikels doch noch einmal Avira installiert und einen tiefen Scan ausführen lassen. Sein System war frei von Schadsoftware.